Necesitamos revisar nuestras estrategias de ciberseguridad por los nuevos retos que trae consigo la convergencia IT-OT.

Toda compañia industrial, de manufactura e incluso de salud tiene en sus planes estrategicos algún simil de industria 4.0. La gran mayoría de estrategias de industria 4.0 incluyen interconectar redes o tecnologías industriales que historicamente han estado desconectadas o aisladas, con el objetivo de hacer más eficientes o explotar la información que generan los procesos industriales. Para lograrlo llevamos tecnologías tradicionalmente de TI a ambientes OT. Nube, machine learning, data laking, todo-sobre-IP.

A esta interconexión de redes industriales y de información la llamamos convergencia IT OT. Todo fueran buenas noticias si interconectar PLCs, HMIs, sistemas de control no supusiera un riesgo diametralmente opuesto a los riesgos que analizamos en TI. Los riesgos de TI tienen que ver siempre con disponibilidad, confidencialidad e integridad de los datos. Los riesgos más importantes en OT tienen que ver con la seguridad (no ciberseguridad) de las personas y el medio ambiente.

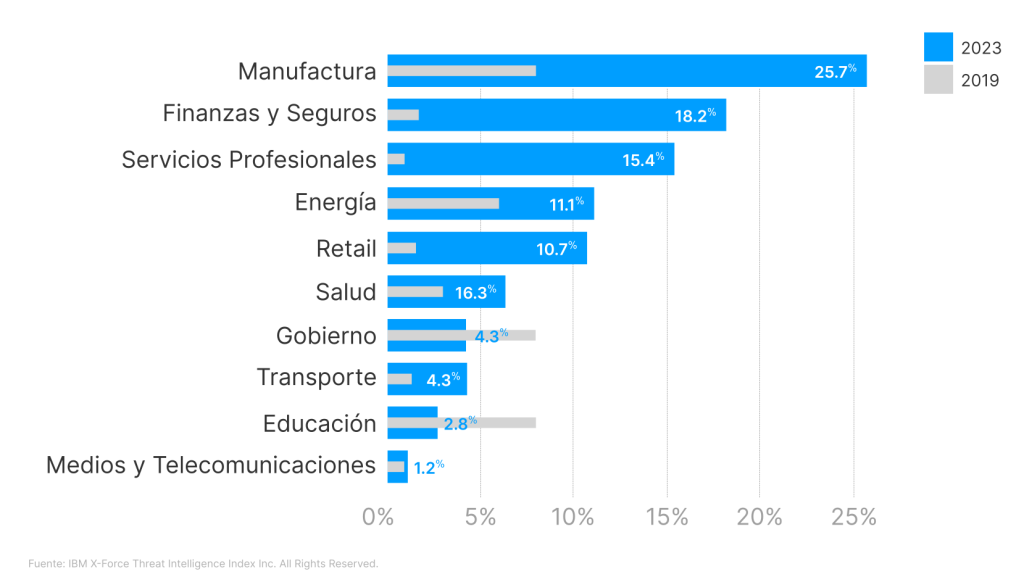

La inquietud por la ciberseguridad en ambientes industriales no es un punto menor y el cambio de objetivos de los últimos años de los ataques de ciberseguridad lo demuestran:

Existe un conjunto de normas desarrollado por la ISA/IEC 62443 con un enfoque practico en ciberseguridad para sistemas y redes industriales. En base a este framework elaboré 4 estrategias de ciberseguridad que todo plan de convergencia IT-OT debe tener en cuenta:

1 – Análisis de tráfico

Lo que no se ve, no se puede controlar. Conocer el tipo y el flujo de tráfico que recorre las redes de interconexión IT-OT es extremadamente útil para la toma de decisiones. Otro caso de uso del análisis de tráfico es obtener una base de inventario de los equipos que envían y reciben datos en la red.

Algunas herramientas sugeridas para el análisis de tráfico son: Syslog server, Network IDS/IPS, herramientas de analítica de red, SIEM y NDR.

2 – Segmentación de la red

En una lógica muy simple la convergencia de IT OT es también el crecimiento de la superficie de ataque. Interconectar las redes no significa que todos los endpoints y sistemas tengan accesos o autorizaciones a todo. Las redes están interconectadas para poder disponibilizar recursos, sean estos controles, resultados de sensores o brindar soporte pero con los controles para acceder solamente a lo que debe acceder.

El framework 62443 nos habla de zonas y conductos. Que no son más que agrupaciones lógicas, donde en TI vemos VLANs y segmentos de red bajo la norma vemos zonas y conductos bien definidos. Los horizontes de cada VLAN debe tener políticas para interconectar distintas zonas con los privilegios necesarios.

Las herramientas recomendadas son Firewalls, NGFW, identity access management (IAM), priviledge access management(PAM).

3 – Acceso a la red de confianza cero

Uno de los objetivos de interconectar las redes IT OT es poder acceder a los recursos de OT de manera remota o desde la red IT. En muchos de los casos TI ya tiene o está planeando estrategias de Zero Trust para acceder a la red.

Poder medir el compliance de los endpoints de los trabajadores remotos y presenciales para saber que son realmente quien dicen ser y que no están infectados en TI es importante, en OT es importantísimo. Agregarle información contextual para controlar los privilegios por tipo de usuario es un valor adicional interesante.

Herramientas recomendadas de acceso a la red de confianza cero: herramientas de zero trust network access, network access manager (NAC), priviledge access management (PAM), identity access management (IAM), herramientas de doble factor de autenticación (MFA).

4 – Concienciación y entrenamiento

La ciberseguridad no fue una inquietud importante en redes industriales. Estaban aislados de todas las amenazas con las que convivimos en TI. Esta nueva interconexión hace de la ciberseguridad un tema importante a incluirlo en nuestras inducciones de acceso a planta y entrenamientos recurrentes.

A los usuarios se los considera el eslabón más debil en la cadena de ciberseguridad, porque por lo general no tiene conciencia de que las amenazas están en colocar contraseñas únicas o débiles, no revisar correctamente correos de phishing o maliciosas, y en conectar perifericos fuera de compliance a nuestros equipos de trabajo.

Estas son mis 4 Estrategias de ciberseguridad que tu plan de convergencia IT OT debe tener en cuenta. ¿Se le ocurre alguna más?

Este es un artículo original del blog. Si le parece interesante por favor compártalo.